apples tablet, der letzte baustein einer umfassenden strategie

Irgendwann kurz vor dem Ende des letzten Jahrtausends muss Steve Jobs eine Eingebung gehabt haben. Es war die Zeit als die Musik den Wechsel von der analogen Schallplatte und Kassette zu ihrem heutigen digitalen Dasein auf CDs und gleich darauf auf Festplatten geschafft hatte. Für die meisten Leute war klar, dass Fotos und Filme früher oder später den gleichen Weg gehen werden. Mit ein wenig Phantasie war ebenfalls schon damals klar, dass selbst Texte den Sprung vom Papier auf den Bildschirm schaffen werden.

Allerdings steht hinter jeder Industrie, die uns Inhalte verkaufen möchte immer sowohl ein etabliertes Abrechnungsmodell UND eine Technik für den Konsum durch den Konsumenten. Häufig gibt es einen Mix verschiedener Vertriebsmodelle und Empfangstechniken. Musik wird – bezahlt durch Werbung – ausgestrahlt und sie wird als Medium verkauft. Filme werden – bezahlt – im Kino und – werbefinanziert – im TV ausgestrahlt. Bücher werden gedruckt. Tageszeitungen gedruckt und verschenkt oder verkauft, jeweils werbefinanziert.

Schaut man sich die Entwicklung der Apple-Produkte der letzten zehn Jahre an fällt ein interessanter Aspekt auf: mit der Entwicklung des iTunes-Stores kann Apple beliebige Geräte durch ein und den gleichen Kanal mit digitalen Inhalten befüllen. Apple hat schon heute drei verschiedene Arten von Inhalten in den beiden Stores: Audio, Filme und Programme. Demgegenüber stehen drei verschiedene Klassen von ‘Empfangsgeräten’ mit denen die Käufer diese Inhalte konsumieren können: Mac, iPhone/iPod und AppleTV.

Lediglich eine Klasse von Inhalten ist für den Konsum auf allen dieser Geräte vollkommen ungeeignet: Text. Kaum jemand kann und möchte auf seinem iPhone längere Texte lesen. Sehr selten holen Fahrgäste in den Nahverkehrsmitteln das Notebook raus und lesen darauf Ulysses, Wallander oder die mare. Und obwohl es inzwischen etliche Lesegeräte gibt wartet die Medienwelt auf Apple.

Apple muss also zwingend ein Tablet auf den Markt bringen (schon weil sonst der Weltfrieden gefährdet wäre). Aber warum so spät. iSlate – der Name ist Programm, den es nie und nimmer haben wird. Ähnlich wie beim iPod hat Apple gewartet bis die Technik soweit ist. Unter anderem um dem eigenen Gerät einen wesentlichen Vorteil vor allen anderen Wettbewerbern zu geben. Es soll eben nicht nur ein Lesegerät sein, sondern auch Filme abspielen können und ein Surfpad sein und Spiele ausführen können. Es wird sich zwar im Design deutlich von allen Tablet-PCs unterscheiden. Letztendlich ist es aber genau dies. Mit allen Einschränkungen, die man von Apple so kennt (no USB, no SD-Card, no Video-Out …).

Und dann hat Apple alle Geräteklassen, die man braucht, um digitale Medien zu konsumieren und die Empfänger-Software und die notwendige Infrastruktur um all diese Medien zu verkaufen. Danach wird es leider sehr lange dauern bis die Gerüchteküche wieder so hochkochen kann, wie momentan. Dann in zehn Jahren beim Apple-3D-Drucker: iBuild.

googles spagat zwischen tiananmen und chinesischer mauer

Am Montag habe ich meinen obligatorischen einmal-im-Jahr-Spiegel gekauft. Nicht weil ich davon ausgehen konnte, daß mir der Google-Titel Neues bringen würde, sondern weil ich durch ihn einen sehr klaren Blick auf den Tenor der Stammtischdiskussion “Google ist böse” bekäme.

Und tatsächlich ist dieser Artikel sehr dünn unterfüttert und dient einzig dazu, Ängste vor der Datenkrake mit knackigen Fallbeispielen aus dem Fundus von “1984″, “Fahrenheit 451″ und “Brazil” zu befeuern. Abgesehen davon, dass sich der Spiegel zum Büttel im Kampf “Medienunternehmen vs. Google” macht (sic!), spiegelt er damit sehr deutlich Googles Dilemma.

Die Google-Strategen stehen jeden Tag vor folgenden zwei Aufgaben: Wie bekomme ich mehr Daten? und Wie kann ich aus den bestehenden Daten mehr Umsatz erwirtschaften?

Dabei stellt sich heraus, dass die beiden Aufgaben offensichtlich im Widerspruch zueinander stehen: Je mehr Vertrauen ich bei meinen Usern geniesse, desto mehr Daten werde ich von ihnen erhalten. Aber je mehr Daten ich in Profit umwandle, desto weniger werden mir meine User vertrauen.

Der letzte Punkt ist nicht so offensichtlich. Aber man sollte ich fragen, was eine Versicherung für ein schön aufbereitetes Protokoll meiner Netzaktivitäten zahlen würde. Irgendeiner Versicherung wäre dieses Profil zu Werbezwecken und Marktforschung mindestens 5€ Wert. Meiner zukünftigen Versicherung wäre dieses Profil jedoch schon 10€ wert. Meiner eigenen Versicherung wäre dieses Profil im Schadensfall sogar noch etliches mehr Wert. Und Google könnte dieses Protokoll nicht nur entweder oder verkaufen, sondern an alle zusammen. Und Google könnte es immer wieder verkaufen, da ich ja weiterhin im Netz unterwegs bin.

Welche Werte in Googles Datenbanken schlummern kann man sich selbst leicht ausrechnen. Ein Versuch mit konservativen Annahmen: verwertbare Protokolle von 500 Mio Usern à 5€ zu verkaufen an 50 Abnehmer pro Jahr, ergibt bereits ein Jahresumsatz von 125 Mrd. Euro und damit das fünffache des aktuellen Jahresumsatzes.

Ohne Zweifel würde ein solches Angebot auf sehr viele Interessenten treffen. Allerdings würde diese Praxis von den Usern nicht tolleriert werden. Natürlich wäre dies der Mehrheit der Nutzer persönlich relativ egal, frei nach dem Motto “Wer nichts zu verbergen hat …” – eine Denkweise die sich ja inzwischen in der Führungsetage von Google durchgesetzt hat, wie Eric Schmid kürzlich bewies. Allerdings würde sich die öffentliche Meinung, gespeist von den Aussagen der Experten und als Seitenschauplatz des Krieges “Medienunternehmen vs. Google” sehr schnell gegen Google wenden.

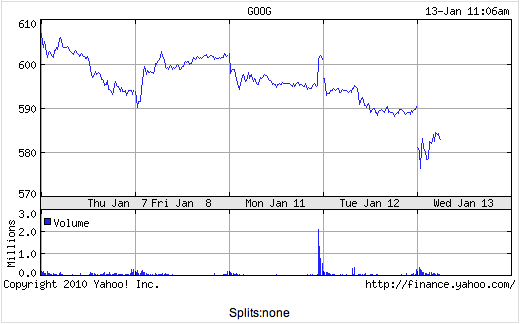

Vor dem Hintergrund des Konflikts “Vertrauen vs. Profit” stellt sich Googles Rückzug aus China als ganz einfache Maßnahme zur Vertrauensbildung dar. Offensichtlich ist der zu erwartende Vertrauenszuwachs durch einen medienwirksamen Rückzug höher zu bewerten als die entgangenen Einnahmen durch den Rückzug aus dem chinesischen Markt.

Und tatsächlich stilisieren die Meinungsführer im Netz diesen Schritt zum großen Kampf “Google vs. Unterdrückung der Menschenrechte”. Selbst nerdcore bekommt Tränen in den Augen beim Anblick der Blumensträusse auf dem Firmenschild in China. Mspro sieht gar die Souveränität des Nationalstaats in Frage gestellt.

Dabei geht es nur um eine simple Kosten-/Nutzenrechnung. Viele Anleger bewerten denn auch den Rohstoff Nutzervertrauen geringer als die Chancen auf dem chinesischen Markt. Der Kurs hat nach der Veröffentlichung einen Dämpfer bekommen. Und letztendlich werden diese Anleger dafür sorgen, dass der ungehobene Schatz der qualifizierten Protokolle irgendwann gehoben wird. Auch wenn dies langfristig zu einem Vertrauensverlust führen sollte.

Aber Google wird nicht helfen, die Schweinegrippe einzudämmen oder den Weltfrieden herzustellen. So sehr ich mir dies auch wünschen würde.

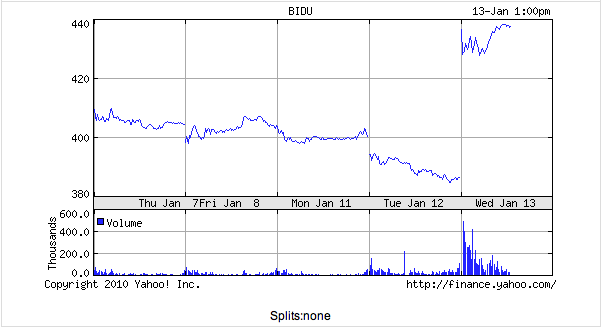

[Update] Zum Vergleich noch das Chart von Baidu:

[/Update]

Einen guten Rutsch!

Es sei Euch ein guter Rutsch gewünscht. Und damit möchte ich meinen Lesern nicht wünschen, dass sie ausrutschen mögen sondern verwende den Wunsch in Erinnerung an das jiddische rosh, was soviel heißt, wie Kopf oder Anfang. Also einen guten Start ins neue Jahr!

gsm hack – 64 bit sind nicht genug

Auf dem 26. Chaos Communication Congress unter dem Motto “Here Be Dragons” hat Karsten Nohl einen Hack für die Verschlüsselung von GSM-Netzen präsentiert. Die technischen Details wurden als Torrent veröffentlicht und sind somit unwiederbringlich in die weite Welt entfleucht. Dass, die Technik unsicher ist, war vorher bekannt und es wurde vielfach vermutet, dass interessierte öffentliche und private Stellen diese Unsicherheit seit Jahren ausnutzte. Im Kern geht es dabei um das Verfahren, wie sich Geräte mittel 64 bit A5/1-Algorithmus gegenüber dem Netz authentizieren. Auf der Basis der Veröffentlichung, kann ein Dritter sich in laufende Gespräche einhängen oder Geräten eine vertrauswürdige Stelle vorgaukeln.

Es gibt zwar seit Jahren auch die Spezifikationen für 128 bit, diese wurden aber bisher von den Netzbetreibern nicht eingesetzt.

Das Vortrags-PDF habe ich mal runtergeladen und stellt den Weg zu einem Mobilfunkmast in der eigenen WG sehr übersichtlich dar. Der Weg dorthin wurde übrigens im Chaos Radio Express Podcast #120 beschrieben.

Weitere Infos dazu gibt es hier:

- Communications Chaos ~ GSM Crypto-Cracked!

- GSM encryption code cracked wide open, leaked to the Internet

- Encryption Code for 80% of the World”s Mobile Calls Cracked

- GSM phone encryption cracked

- GSM Code Cracked & Released – Another Reason to Be Thankful for …

- The Algorithm Protecting GSM Calls Has Been Cracked | Gizmodo …

soundcloud mini test

Unter http://soundcloud.com/qrios/monkey-song (Rusty Hillman in einer Strandbar in Thailand) habe ich das erst mal mit soundcloud rumgespielt. Das Webinterface funktioniert eigentlich sehr gut – bis auf eine unerklärlich lange Wartezeit nach dem Upload. Das iPhone-Programm bietet leider außer dem Hören nichts. Dabei hatte ich explizit darauf gehofft, dass ich damit unterwegs Sachen aufnehmen kann und gleich hochschiebe. Vielleicht kommt es ja bald. Ansonsten ist soundcloud definitiv meine erste Wahl um anderen meine Soundschnipsel zur Verfügung zu stellen.

Statt dessen verwende ich jetzt FiRe (Field Recorder), das es in einer kostenlosen und einer Version für knapp 5€ gibt. Ich benutze erst mal die freie Version. Beide Varianten gestatten den Transfer der Datei per WiFi mittels eigenem Webserver. Sehr praktisch, auch wenn ich mir wünschen würde, dass die Soundschnipsel gleich per iTunes syncronisiert würden. Aber davor schützt uns bestimmt Apple.

climategate – meine schonfrist für wissenschaftler ist abgelaufen

Jemand bricht in den/die Computer der Climatic Research Unit der University of East Anglia ein. Der Ungenauigkeit halber handelt es sich um einen Hacker. Tatsächlich ist es eher ein Cracker und eigentlich ist es sogar ein Whistleblower. Dieser Jemand stellt die Daten danach anonym als Zip-Datei unter dem Namen ‘FOI2009.zip’ in ein Forum. Nach wenigen Stunden findet sich die 60 MByte große Datei auf Torrent-Servern und bei Rapidshare.

soziologie 2.0

Früher mussten Soziologen komplizierte Fragebögen designen und konnten sich doch sicher sein, dass kluge Probanden sehr genau spürten, worauf die Fragen abzielten und die entsprechend gewünschten Antworten gaben. Und dann war da auch noch das Problem mit der Anzahl und der richtigen Auswahl der Befragten.

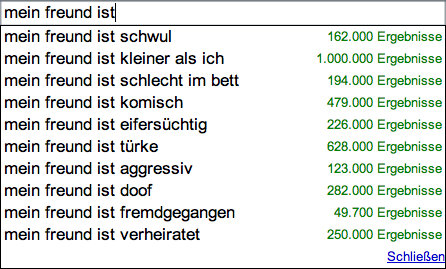

Inzwischen gibt es jedoch ein unglaublich gutes Instrument mit dessen Hilfe man zu den meisten grundlegenden Fragen des Zwischenmenschlichen eine ausgezeichnete Grundgesamtheit an Probanden hat. Google Autokomplete.

Möchte man also zum Beispiel die größten Probleme von unverheirateten Frauen erfahren gibt man einfach ‘mein freund ist’ in das Suchfeld ein und erfährt sofort, dass knapp 500.000 meinen, dass ihr Freund ‘komisch’ sei und dies in irgendeiner Form problematisch sei.

mein freund ist komisch

eu: cookies verfallen in 18 monaten

Laut diesem Bericht müssen in 18 Monaten die Mitgliedsstaaten der EU Gesetze erlassen, die Opt-In für Cookies bindend vorschreiben. Das ganze war absehbar, ist aber dennoch ein echter Hammer.

Es bedeutet, dass beim Setzen und beim Verändern eines Cookies der User gefragt werden muss. Es müssen die Informationen, die auf dem heimischen Rechner gespeichert werden, verständlich dargestellt werden, bevor sie vom User als zu speichern genehmigt werden.

Insbesondere für die großen Publisher, die mit einer Vielzahl von Ad-Netzwerken zusammenarbeiten und mehrere Web-Tracker nutzen ist dies eine erhebliche Hürde. Auf stern.de müssten im Normalfall locker fünf Hinweise erscheinen.

Die erste Abwehrmassnahme für viele Betreiber wird die Verwendung von Shared Objects (‘Flash-Cookies’) sein. Ein sehr, sehr großer Publisher fragte mich schon vor einem Jahr nach dieser Cookie-Alternative. Aber auch die sind in Zukunft nicht mehr gedeckt, selbst wenn momentan noch explizit von ‘Cookies’ gesprochen wird.

Als nächste Abwehrmassnahme wird sicher das ASP-Modell durch Tunnel ersetzt. Statt fünf verschiedenen Cookies wird einer gesetzt, der – serverseitig – die Informationen an die anderen Partner und Dienstleister weiterleitet. Der Normalfall wird sein, dass die Cookie-Frage mit einem Glücksspielangebot oder der Möglichkeit, exklusive Informationen nach einer Anmeldung zu erhalten, verknüpft wird.

Schlussendlich werden Cookie durch IPv6 obsolet. In den meisten Cookies steht sowieso nur eine eindeutige ID. Mit der Einführung von IPv6 wird diese ID hinfällig, da selbst durch NAT-Router jedes internetfähige Device unterscheidbar ist. Für alle anderen Use-Cases gibt es sowieso demnächst HTML5-DB.

Meine Meinung zu Cookies steht seit mehr als zehn Jahren ausser Frage. Ich halte diese Art der Wiedererkennung von Usern für hilfreich, bin aber schon immer der Überzeugung, dass der User darüber transparent informiert werden sollte. Und transparent meint an dieser Stelle nicht ‘unsichtbar‘.

jailbreaked iphone ssh trojaner

Mein Lieblings-Mac-iPhone-Blog fscklog.com berichtet über den ersten echten Wurm für das iPhone. Mehr kann man noch hier erfahren und es gibt ein Interview mit dem Autor des Wurms, der bis auf einen Scherz mit einem Hintergrundbild, keine Schadroutine hat. Es sind ausschliesslich gehackte/jailbroken iPhones betroffen. Und diese auch nur dann, wenn man nach dem Hack sein root-passwort nicht geändert hat.

Da der australische Autor, den Quelltext veröffentlicht hat muss man davon ausgehen, dass sich schnell weniger harmlose Varianten in der freien Umlaufbahn finden werden. Dies vor allem, weil man mit einem Viraus auf einem Telefon natürlich echtes Geld verdienen kann.

Hier die Anleitung, wie man sich schützen kann.

[Update] Der Code wurde inzwischen wieder gelöscht. Was natürlich nicht garantiert, dass nun keine weniger harmlosen Versionen mehr erscheinen werden. Denn eigentlich ist das Prinzip sehr einfach: scanne ein bestimmtes Netz nach gehackten iPhones mit root-Passwort ‘alpine’, kopiere den Code dorthin und starte den Wurm. [/Update]

die blogs, die produktionsmittel und das kapital

Für die Ungeduldigen: Alle Versuche der Politik und Wirtschaft, Copyrights zu schützen sind Versuche, die digitalen Produktionsmittel wieder in die Hand weniger zu legen und so einen Markt, mit wenigen Teilnehmern zu erhalten.

Eva Redselig Schweitzer hat in ihrer unnachahmlichen Art für mehr Klarheit in der Sache, Dr. Eva Schweitzer gegen (einen) (zwei) alle (ausgenommen Malte) ‘deutschen’ Blogger gesorgt. Kurze Auszüge aus dem Telefonat zwischen Johannes Boie und ihr hat er auf seinem Blog (unter dem Dach der Süddeutschen) veröffentlicht. Nach ihren eigenen Auslassungen zahlt sie für das Auffinden von Urheberrechtsverstößen und die Durchsetzung ihrer Rechte keinen Pfennig. Dieser Umstand gefällt ihrem Dienstleister offensichtlich nicht und dürfte letztendlich die Durchsetzung dieser Forderungen erheblich behindern und auch den Handlungsspielraum des Dienstleisters einschränken.